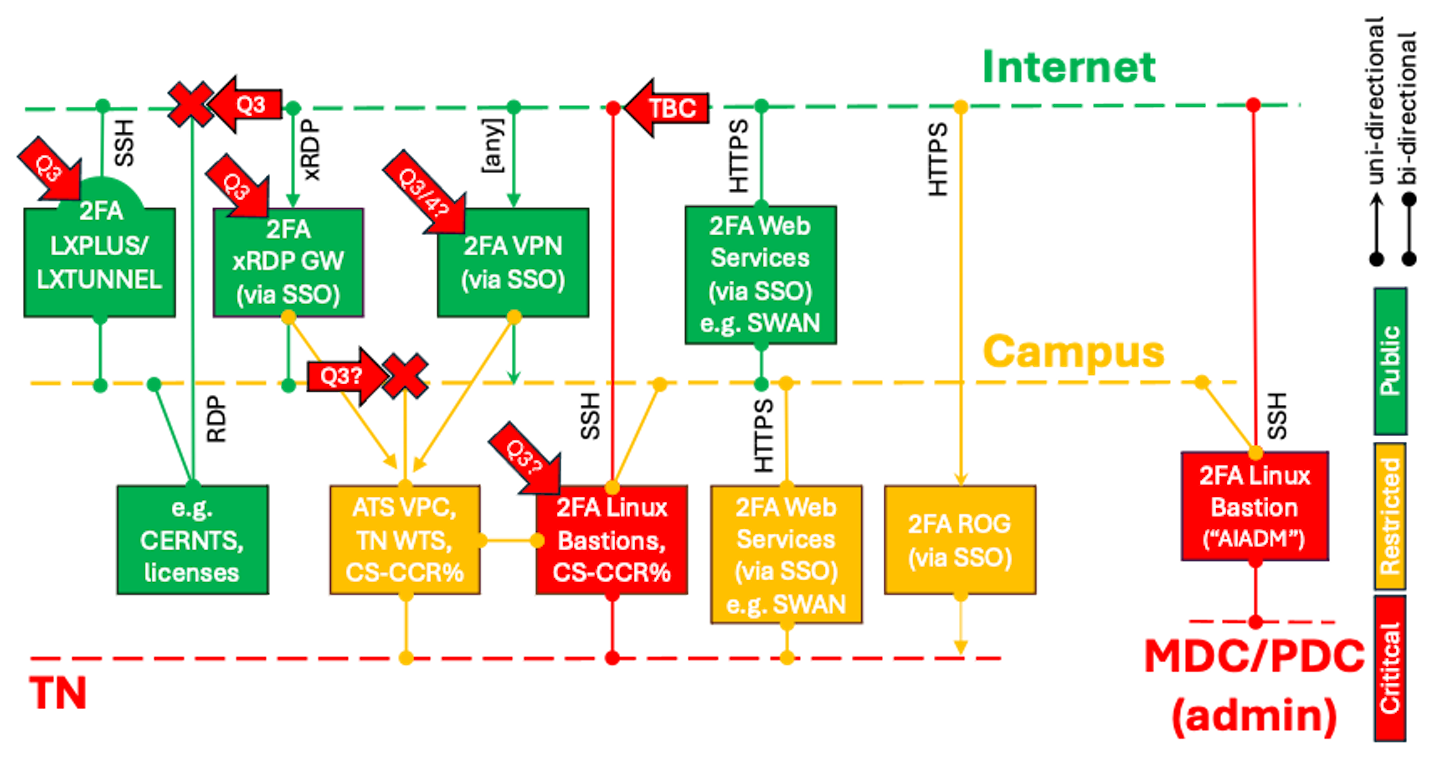

Le déploiement du système d’authentification à deux facteurs (2FA) pour le portail d’authentification unique ( « Single Sign-On » – SSO ) du CERN est à présent terminé ; nous tenons à vous remercier d’avoir contribué à rendre le CERN plus sûr. L’étape suivante, requise par l'audit 2023 sur la cybersécurité, consiste à rationaliser l’ensemble des méthodes de connexion au CERN à distance, et à veiller à ce qu’elles soient toutes bien protégées par la 2FA, de la même manière que le portail SSO du CERN, c’est-à-dire au moyen d’une application installée sur votre smartphone ou d’une clé de sécurité (« Yubikey » par exemple, ou un lecteur d'empreintes digitales). Parallèlement, la 2FA deviendra également obligatoire pour accéder à distance au réseau technique (TN) utilisé pour les systèmes de contrôle-commande des accélérateurs et pour l'infrastructure du CERN. Comment allons-nous procéder ?

S’agissant des connexions à distance au CERN, c'est-à-dire à partir d’Internet, on doit toujours pouvoir utiliser les trois moyens de connexion suivants : le portail SSO du CERN vers tout service web du Laboratoire, les serveurs terminaux Windows du CERN (« CERNTS »), et le cluster Linux interactif LXPLUS. En outre, le cluster AIADM fournit aux administrateurs des centres de données un accès dédié pour gérer les services informatiques, et les Remote Operations Gateways (ROG) fournissent aux spécialistes des systèmes de contrôle un accès à distance direct au réseau technique. Si les portails AIADM et ROG sont déjà protégés par la 2FA, les serveurs des terminaux Windows et LXPLUS ne le sont pas. Mais cela changera dans les mois à venir afin d’appliquer les recommandations de l'audit 2023 sur la cybersécurité du CERN.

S’agissant de LXPLUS, sur la base de l'expérience acquise avec AIADM, la protection 2FA sera intégrée au processus de connexion SSH (ce qu'on appelle un module d'authentification enfichable, ou PAM). Comme pour AIADM, le module PAM vous demandera pour chaque connexion à distance, soit d'entrer le numéro à six chiffres fourni par l'application installée sur votre smartphone, soit de presser le bouton de votre clé de sécurité. C'est aussi simple que sur le portail SSO du CERN. Mais le SSH n'est pas un protocole de communication persistant, ce qui signifie que vous devrez vous reconnecter dès que votre client SSH se déconnectera, que votre appareil changera d'adresse IP ou que vous perdrez votre signal wi-fi. Avec l’authentification à un facteur (1FA), cela n'a pas beaucoup d’importance : il suffira d’utiliser votre clé SSH ou le jeton d’accès Kerberos, ou de saisir à nouveau votre mot de passe. Avec la 2FA, il est nécessaire de répéter le processus d’authentification 2FA. S’il est facile de presser à nouveau le bouton de votre clé de sécurité, saisir à plusieurs reprises un code à six chiffres différent pourrait être un problème, même si cela n’était pas le cas pour les plus de 600 utilisateurs du portail AIADM. Le département IT tente d'améliorer la situation, mais aucune solution n’est simple.

Pour le CERNTS, déployer la 2FA s'est avéré plus compliqué que prévu, Microsoft autorisant difficilement que l’on modifie son processus de connexion. C’est alors qu’entre en scène la solution « Connexion bureau à distance » de Windows (Windows Remote Desktop Access) : à l’avenir, tout accès au cluster des serveurs terminaux Windows (WTS) du CERN (par exemple CERNTS) et à leurs équivalents internes (par exemple le WTS conduisant au réseau technique) sera soumis à autorisation chaque fois que l’on se connecte via une page web protégée par SSO (et donc par la 2FA) – la page web « Connexion bureau à distance de Windows ». Si vous êtes déjà connecté au SSO, il s’agit d’un seul clic supplémentaire. Autrement, connectez-vous comme d’habitude au portail SSO afin de pouvoir utiliser le protocole RDP (Remote Desktop Protocol) dans votre serveur terminal Windows. Un pilote a été mis en place. Faites-nous savoir ce que vous en pensez !

En ce qui concerne le réseau technique (TN), le travail de consolidation a commencé en collaboration avec les administrateurs système du département Faisceaux (plus d'informations sur ce « TN v3.0 » dans un prochain article du Bulletin). Les solutions mises en place actuellement – la passerelle ROG et la passerelle sous Linux AITNADM – utilisent déjà la 2FA, mais ce n'est pas le cas du WTS spécifique du réseau technique, ni des nombreux PC virtuels (VPC) que le réseau technique autorise pour le développement et les tests. Alors que la passerelle AITNADM devrait être étendue afin que l'accès SSH à ces PC virtuels soit protégé par la 2FA, leur accès XRDP (X Window System Remote Desktop Protocol) et l'accès RDP à tout serveur terminal Windows du réseau technique se feront via la page web « Connexion bureau à distance », mentionnée ci-avant : un clic (de plus) pour protéger votre travail et le complexe d'accélérateurs du CERN.

Ainsi, les solutions pour le TN sont simples : pour les systèmes de contrôle disponibles en ligne, faites confiance au ROG. En utilisant SSH, vous vous connectez au TN ou à un PC virtuel via la passerelle AITNADM dédiée. Et pour toute connexion au CERNTS ou à tout autre serveur terminal Windows dédié via la page web « Connexion bureau à distance », ainsi que pour la session XRDP sur votre PC virtuel, la nouvelle Passerelle des services Bureau à distance de Windows mentionnée ci-avant sera votre point d'accès protégé par la 2FA : avant de vous connecter, vous devrez d’abord demander l'accès via une page web spécifique ; vous aurez alors cinq minutes pour vous connecter.

Parallèlement, le département IT du CERN vérifie également la norme industrielle appelée VPN (réseau privé virtuel), un sujet dont on n’aime pas parler. En fait, le CERN utilise déjà depuis l'époque du COVID un service VPN protégé par la 2FA afin de permettre aux personnes en télétravail de se connecter aux serveurs de licence du CERN, par ailleurs internes, au système de fichiers DFS et aux serveurs d'installation de l'antivirus ESET. Ce service VPN spontané sera bientôt réduit pour n’assurer que le service de licence (DFS et ESET restent accessibles au CERN). Le département IT étudie en parallèle la possibilité d'étendre ce service à un service VPN complet basé sur PaloAltoVPN ou eduVPN, puis de l'ouvrir afin qu'il puisse être utilisé pour se connecter à distance à d’autres services au sein du CERN, comme LXPLUS pour les personnes qui utilisent Linux/SSH, fournissant ainsi le mécanisme pour une connexion persistante qui manquait jusqu'à présent, ou même au réseau du campus.

En résumé, le département IT teste actuellement trois solutions : la 2FA-LXPLUS, la 2FA-Passerelle des services Bureau à distance de Windows (pour les amateurs de Windows) et, enfin, la 2FA-VPN pour un accès persistant au réseau du campus. Bien qu'il n'y ait pas de solution miracle pour une méthode d'accès unique, nous pensons que ces trois solutions assurent un bon équilibre entre votre confort, les activités du CERN et une meilleure sécurité des systèmes de contrôle des accélérateurs et des services informatiques du CERN. Nous attendons vos commentaires !

________

Pour en savoir plus sur les incidents et les problèmes en matière de sécurité informatique au CERN, lisez nos rapports mensuels (en anglais). Si vous souhaitez avoir plus d’informations, poser des questions ou obtenir de l’aide, visitez notre site ou contactez-nous à l’adresse Computer.Security@cern.ch.