Avez-vous déjà reçu un courriel d’un ami ou de quelqu’un que vous connaissez qui vous a surpris ou choqué ? Ou, pire, avez-vous déjà reçu une réponse à un courriel que vous n’avez jamais écrit et dont le contenu était tout aussi surprenant ou choquant ? La faute à l’insécurité du protocole utilisé par les courriels, où tout ce qui brille n’est pas or...

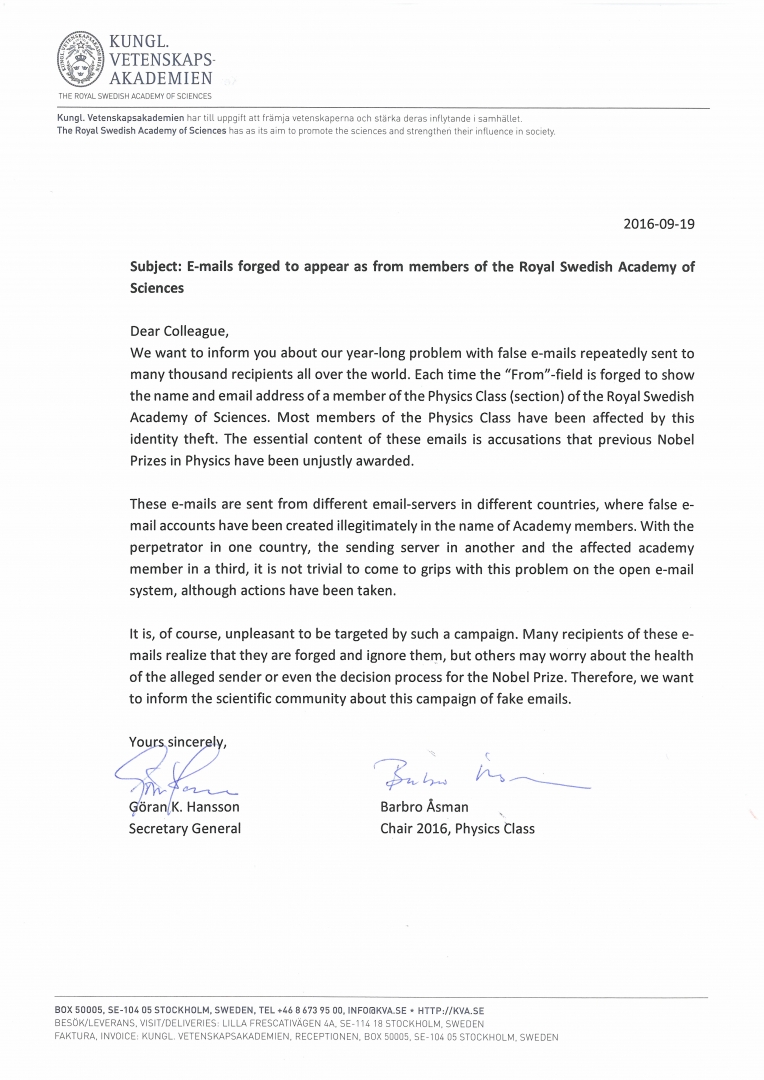

Non, cette fois-ci nous ne vous parlons pas d’« hameçonnage » (« phishing ») ou de fichiers joints malicieux, mais plutôt des bases mêmes du protocole utilisé par les courriels : SMTP ou« Simple Mail Transfer Protocol » (protocole simple de transfert de courriel), qui, comme son nom l’indique, est très simple ! Par bien des aspects, les courriels sont similaires aux courriers papier écrits à la main : vous ne pouvez pas déduire, à partir de l’adresse de l’expéditeur ou du contenu du courrier, si oui ou non celui-ci a bien été envoyé par la personne qui prétend en être l’auteur. L’usurpation d’identité n’a jamais été aussi facile qu’avec le protocole SMTP. Grâce à ce protocole simpliste, je peux prétendre être Mickey, Harry Potter, ou n’importe qui d’autre, et vous envoyer un message reprenant ou contredisant les opinions et pensées de Mickey, offensant Hermione, vous mentant franchement, ou vous incitant à me révéler des informations confidentielles, par exemple votre mot de passe (les fameux « hameçonnages »). Mais le risque n’est pas simplement d’être inondé de messages indésirables ; des messages offensants, bizarres ou embarrassants envoyés en votre nom pourraient aussi nuire à votre réputation...

Les services de messagerie électronique et de sécurité informatique ne peuvent malheureusement pas faire grand chose*. L’usurpation d’adresses électroniques est permise par le protocole lui-même. Techniquement, nous ne pouvons pas bloquer ou filtrer les adresses d’expédition valides, mais qui ont été usurpées : cela nuirait fortement aux propriétaires légitimes de ces adresses, leur interdisant toute communication avec le CERN. De même, nous ne pouvons pas bloquer des serveurs mails. Et nous ne devons pas le faire, si nous voulons conserver la liberté académique au CERN (voir notre article « Censurer le web ? Pas au CERN »). Afin de lutter contre les courriels malicieux, nous déploierons prochainement un système qui analysera dynamiquement tous les courriels, à la recherche de contenus malicieux, et rejettera les messages problématiques. Mais cela ne couvrira pas les courriels ayant un contenu en apparence légitime ou valide, mais s’avérant être faux, offensant ou contradictoire.

Cela veut dire qu’il nous faut tous apprendre à vivre avec ce genre de pourriels. Et qu’il nous faut aussi apprendre à vivre en sachant que quelqu’un peut écrire un message en notre nom... et espérer que les destinataires nous contacteront s’ils reçoivent un courriel sans queue ni tête. Et vice versa, si vous voulez vraiment être certain que le courriel que vous venez de recevoir est légitime et a bien été envoyé par la personne apparaissant comme en étant l’expéditeur, faites appel à votre bon sens. Vous attendiez-vous à un courriel de sa part ? Le contenu et le contexte du courriel font-ils sens ? Si le doute persiste, appelez-là pour vérifier. Pour les plus technophiles d’entre vous, pourquoi ne pas signer électroniquement vos courriels pour que vos correspondants puissent vérifier leur origine. Il vous suffit de suivre les instructions suivantes : pour Microsoft Outlook, pour Mail sous Mac OS, pour Thunderbird, ou pour S/MIME au CERN.

* Les principaux acteurs du monde de la messagerie électronique essaient de palier le problème avec de nouvelles restrictions, comme SPF, DKIM et DMARC. Malheureusement, les listes de diffusion de courriels peuvent être incompatibles avec ces nouvelles mesures de sécurité. Aucune de ces solutions n’a été déployée à grande échelle, tout du moins pour le moment...

N'hésitez pas à contacter l'équipe de la Sécurité informatique ou à consulter notre site web.

Si vous voulez en savoir plus sur les incidents et les problèmes de sécurité informatique rencontrés au CERN, consultez notre rapport mensuel (en anglais).

Accédez à la collection complète d'articles de l'équipe de la Sécurité informatique ici.