Le réseau technique (Technical Network – TN) v3.0 (voir notre article précédent) constitue une étape nécessaire pour une sécurisation complète des systèmes de contrôle utilisés au CERN, que ce soit pour le fonctionnement des accélérateurs, la gestion des installations ou le pilotage de notre infrastructure numérique qui gère les ascenseurs, l’électricité, les systèmes de refroidissement, de ventilation et de chauffage, la sécurité du site, etc. Mais pourquoi est-ce « nécessaire » ? Voici quelques exemples de dispositifs issus de l’internet un peu bête des objets pas très nets qui ont été installés (ou qu’il était prévu d’installer) au CERN. Vous verrez, c’est consternant.

Depuis des décennies, de nombreux gadgets attrayants et utiles, des contrôleurs, l’internet des objets ont vu le jour, offrant des fonctionnalités impressionnantes et sophistiquées mais sans réelles garanties en matière de cybersécurité. Dès 2005, les tests de vulnérabilité du projet TOCSSIC (Teststand of Control System Security in CERN) ont révélé que des centaines d’appareils ne respectaient pas les principes de base de la sécurité informatique : certains plantaient lorsqu’ils recevaient des paquets réseau non conformes, mal configurés ou simplement trop volumineux ; d’autres ne comportaient aucun mécanisme d’authentification, ce qui permettait à toute personne disposant d’un accès direct de manipuler le système. Cette situation a entraîné, plus tard la même année, la création du TN v2.0.

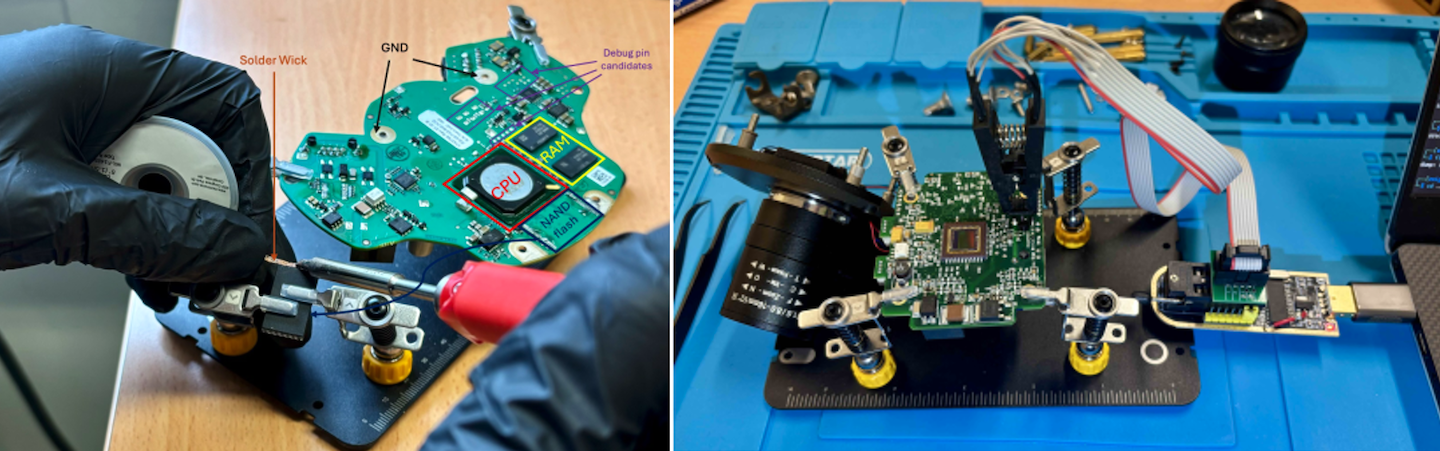

Mais peu de choses ont changé aujourd’hui. Prenons, par exemple, les caméras de vidéosurveillance utilisées pour la sécurité du domaine. De six marques différentes environ, elles sont toutes issues de grands fabricants. Plus tôt cette année, un étudiant de l’École polytechnique fédérale de Lausanne (EPFL) a démonté, dans le cadre de son mémoire de master, certaines de ces caméras et analysé le trafic réseau entre les appareils et le système central de surveillance. Étant donné qu’il s’agit de systèmes professionnels, on aurait pu s’attendre à des dispositifs de sécurité de haut niveau, comparables, par exemple, à ceux d’un smartphone qui se connecte au service en nuage de Google ou d’Apple.

Après avoir minutieusement retiré la protection en résine époxy* des puces embarquées de la caméra, dessoudé la puce de la carte mère et analysé le micrologiciel, l’étudiant est parvenu à retrouver le mot de passe maître d’au moins quatre modèles de caméras. En clair, le mot de passe qui donne un accès à distance, ce qui permet de modifier les paramètres des caméras et de visionner leurs enregistrements. Contrairement aux smartphones (et aux ordinateurs portables récents), ces quatre modèles de caméras, utilisés au CERN, ne stockaient pas leurs informations sensibles dans un module sécurisé appelé TPM (Trusted Platform Module), à savoir une puce spécialement protégée et intégrée à leur carte mère. Ainsi, ces caméras dites « professionnelles » n’appliquent même pas les principes de base en cybersécurité. Face à cette situation, la seule réponse possible du CERN a été d’isoler ces appareils dans un segment réseau virtuel dédié et protégé. Consternant. ☹

De plus, ces caméras n’utilisent même pas d’infrastructure en nuage. Pourtant, de nombreux dispositifs embarqués actuels nécessitent un accès à un service en nuage pour fonctionner : pilotage à distance, mises à jour, ou communication automatique avec leur serveur central (« phone home »), ce qui introduit un ensemble de vulnérabilités propres à l’informatique en nuage. Voici deux exemples récents de dispositifs que le CERN envisageait d’acheter : des casiers « intelligents » et des défibrillateurs, tous deux dépendant d’une intégration au nuage.

- Les casiers « intelligents » étaient censés permettre aux usagers de déposer leurs effets personnels (sac, ordinateurs, etc.) lors d’un passage à la bibliothèque ou aux restaurants du CERN. Pour ouvrir ce casier, il fallait scanner un QR code spécifique, qui était transmis au casier en passant par l’infrastructure en nuage du fournisseur. Problème : cette transmission réseau n’était pas chiffrée et incluait, en clair, le mot de passe maître de configuration du nuage. Non seulement celui du CERN, mais également ceux de toutes les entreprises utilisant ce produit « intelligent ». Inutile de dire que le CERN n’a pas acheté ces casiers et a préféré des modèles de casiers nécessitant un code de quatre à huit chiffres, semblable à ceux des coffres-forts des hôtels.

- Les défibrillateurs nouvelle génération, de manière similaire, sont connectés à un nuage pour permettre leur configuration, leur surveillance et leur maintenance à distance. Malheureusement, l’interface web de ces appareils présentait des défaillances majeures : les mécanismes d’authentification et d’autorisation n’étaient pas correctement mis en œuvre, ce qui a permis aux testeurs d’intrusion du CERN d’accéder à l’ensemble des défibrillateurs commercialisés par le fabricant. Une telle faille a naturellement convaincu le CERN de renoncer à cet achat. Un bon défibrillateur doit rester autonome et déconnecté !

Afin de prévenir ce type de vulnérabilités, l’équipe de Sécurité informatique examine tous les nouveaux projets, ou les projets ayant été modifiés de façon significative, qui portent sur du matériel ou des logiciels informatiques. Dans les faits, et « idéalement, dès la phase de conception, d'architecture ou de développement, toutes les applications, tous les services informatiques et tous les projets comportant une composante logicielle, qui doivent être déployés au CERN, ou qui le sont déjà, doivent faire l'objet d'un examen de la sécurité informatique par le Bureau de la sécurité informatique. Seuls ceux dont le résultat de l’examen est favorable seront autorisés à être déployés ou à continuer d’être utilisés », comme stipulé par les deux règles subsidiaires des Règles informatiques du CERN. En outre, le Bureau a déjà fait appel (et continuera de faire appel) à des entreprises externes pour analyser de manière proactive la présence en ligne du CERN afin d’identifier les vulnérabilités ou erreurs de configuration qui pourraient être exploitées par des acteurs malveillants. Une nouvelle série de résultats est attendue prochainement. On retient notre souffle à l’idée de découvrir de nouvelles erreurs.

Pour celles et ceux qui souhaitent avoir un résumé de toutes les « attaques, gaffes et perles » de cette année, ne manquez pas notre présentation, qui a généralement lieu l’un des derniers vendredis avant la fermeture hivernale. À bientôt pour d’autres nouvelles consternantes sur l’internet un peu bête des objets pas très nets.

* L’époxy est une couche protectrice appliquée sur la carte mère pour la protéger de l’usure et d’autres facteurs environnementaux.

________

Pour en savoir plus sur les incidents et les problèmes en matière de sécurité informatique au CERN, lisez nos rapports mensuels (en anglais). Si vous souhaitez avoir plus d’informations, poser des questions ou obtenir de l’aide, visitez notre site ou contactez-nous à l’adresse suivante : Computer.Security@cern.ch.